Derzeit grassiert eine fiese Spam-Mail Attacke im Internet und durch die Postfächer vieler Nutzer. Freunde verschicken Spammails an ihre Bekannten, das Rote Kreuz bespammt die Polizei, Provider sperren SMTP Zugriffe für bestimmte Mailadressen und keiner weiss so recht, von wo die Attacke kommt. Versuche mit Virenscannern dem vermeintlichen Virus auf die Schliche zu kommen sind ebenso erfolglos wie das Wechseln der Mail-Passwörter. Der Spuk hört einfach nicht auf.

Es gibt schon diverse Foren-Threads zum Thema, wenn man alles zusammenzählt, dann sieht es eher so aus als wäre kein Virus oder Trojaner auf den PCs installiert, sondern jemand hat sich irgendwie Zugriff auf die Mail Kontakte der Opfer verschafft, die Daten abgezogen und dann in fremdem Namen die Spammails verschickt. Hier zum Beispiel solch ein Forenbeitrag: http://www.administrator.de/frage/account-spam-missbraucht-tipps-parat-280474.html.

Man könnte glauben, dass hier kein klassischer Computer Virus am Werk ist, sondern irgendwelche PC bzw. Software Sicherheitslücken ausgenutzt wurden. Dafür spricht u.a., dass die Mails nicht vom Opferrechner verschickt werden, sondern von IP Adressen aus Spanien oder Japan oder sonst wo her. Interessant ist auch, dass sich sowohl Windows als auch Apple User unter den Opfern befinden. Einen gemeinsamen Faktor den ich bislang ausmachen konnte ist der beim HELO übermittelte Name WORLDST-UQ3K9Q0, diese Info kann man in den (standardmäßig versteckten) Header Informationen finden. Hier zwei Beispiele:

Received: from p2181012-ipngn17401marunouchi.tokyo.ocn.ne.jp (HELO WORLDST-UQ3K9Q0) (153.224.2.12)

by srv043173.webreus.nl with (DHE-RSA-AES256-SHA encrypted) SMTP; 13 Aug 2015 23:54:52 +0200

From: Mike Brown <******-HSW@t-online.de>

Received: from WORLDST-UQ3K9Q0 (77.Red-176-86-57.dynamicIP.rima-tde.net [176.86.57.77])

(Authenticated sender: johan@mivab.nu)

by s498.loopia.se (Postfix) with ESMTPSA id 83BF545E6D4;

Fri, 14 Aug 2015 00:07:08 +0200 (CEST)

From: Mike Brown <******-HSW@t-online.de>

Als Betreff der Mails kommt bislang „Fw: try it out“ mit folgendem englischen Text und wechselnden Spam-Links in die Postfächer geschneit:

Hi!

Have you already seen it? http://redwitch.eu/able.php?f

Mike Brown

Bzw. mit Betreff: „Fw: important“ und Text der nachfolgenen Art:

Hello!

Check it out http://comocuidardeorquideas.com/captain.php?v2hqg

Franz-Josef Glomb

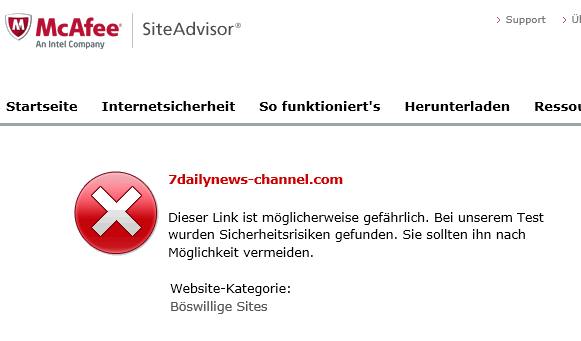

Eine weitere Gemeinsamkeit die mir auffiel war die bespammte Webadresse. Über wechselnde Shortlinks landet man am Ende auf der Domain 7dailynews-tv.com. Ich rate niemandem diese Adresse mit seinem Browser aufzurufen. Möglicherweise geschieht die Verbreitung über diesen Weg. MacAfee warnt übrigens vor dem Besuch der Seite.

7dailynews-channel.com

Dieser Link ist möglicherweise gefährlich. Bei unserem Test wurden Sicherheitsrisiken gefunden. Sie sollten ihn nach Möglichkeit vermeiden.

Website-Kategorie:

Böswillige Sites

Der Zugriff auf die Webadresse erfolgt über eine kleine Klickstrecke, in der anscheinend noch Cookies gesetzt und Besucher gezählt werden, bevor man auf der Homepage landet. Wie gesagt, bitte nicht selber ausprobieren, der Besuch der Website könnte tödlich enden. Übrigens könnte die Zieldomain auch variieren, genauso wie der oben genannte HELO Footprint WORLDST-UQ3K9Q. McAfee meckert mit den selben Worten nicht nur über die .com Domain, sondern auch über die gleichnamige .net Adresse.

Auf der Website, die wir aus Sicherheitsgründen in einer eigenen virtuellen Umgebung besucht haben, erwartet den neugierigen Besucher ein typisches 7600 Euro im Monat Geldverdienen Video. Inwiefern die Website nur dieses Video abspielt oder auch Schadsoftware zu injizieren versucht, das ist noch offen. Letzteres wollte ich dann nicht am eigenen Leib/PC ausprobieren.

Das Rätselraten ist groß. Es kann viele Ursachen geben. Wurden T-Online Mailserver gehackt? Wurden Passwörter in offenen WLANs ausspioniert und Postfächer oder Mail Adressbücher ausgelesen? Hat eine Sicherheitslücke in einer Handy App ausgereicht, sich die Adressen an Land zu ziehen? Fragen über Fragen. Vielleicht finden wir gemeinsam die Lösung. Ihr seid gefragt.

Update 21.08.2015: Die Sache zieht jetzt größere Kreise. Heise Security: Deutsche Telekom warnt vor Spam-Welle

Seit Freitag haben wir das gleiche Problem bei einem Kunden, es tauchen permanent Spammails mit spärlichem Inhalt („Try this: “ oder „Have you seen this?“, gefolgt von wechselnden URLS auf.

Allen gemeinsam ist der die Identifizierung des ursprünglichen Mailservernamens: HELO WORLDST-UQ3K9Q0, aber immer von verschiedenen IPs (Indien, Griechenland, Iran etc.)

In unserem Fall war es so, dass das Postfach der Kundin durch ein zu schwaches Passwort geknackt wurde und tatsächlich über ihren Account gesendet wurden. Nach dem Ändern des Kennworts hörte der Spuk aber nicht auf, es kommen (an die gleiche Gruppe Empfänger) Mails mit nach wie vor dem Absender besagter Kundin.

Einmal wurden die Sachen über ein gekapertes Postfach eines freenet-Benutzers geschickt, ich habe dort angerufen und gebeten dass der Kunde informiert wird und sein Passwort ändert.

Wir haben nun erst einmal einen SPF-Eintrag für die Domain gesetzt, damit Spamfilter beim Empfänger zumindest die Chance haben erkennen zu können, ob eine Mail wirklich vom authorisierten Absende.Mailserver stammt oder nicht. Mehr fällt mir gerade auch nicht ein… 🙁

In meinem Namen werden ebenfalls die gleichen, o.g. Spams an Empfänger in meinem Bekanntenkreis verschickt. Die Empfängeradressen kommen nicht aus meinen Adressbüchern. Sie wurden aus meinen alten, gesendeten Mails ausgelesen. Ich gehe davon aus, dass mein Mailaccount auf dem Telekomserver gehackt wurde. Absender der Spammails ist ebenfalls der o.g. Server „WORLDST-UQ3K9Q0“.

Hier auch passiert mit eigenem Mailserver. Zwei Accounts mit Kennwörtern mittlerer bis einfacher Komplexität hatten plötzlich authentifizierte SMTP Sessions zum Spam-Versand. Der Server hat eine Hijack-Protection und hat die Accounts relativ schnell gesperrt, aber später tauchten dann Mails mit gespooften Absendern über andere Server auf.

Die Adressliste (TO) der Spams deutet drauf hin, dass auch die IMAP Ordner der Accounts ausgelesen wurden und entsprechend Mail-Adressen eingesammelt wurden, die dann im Nachgang über andere Server und gespooften Absender mit Spam eingedeckt wurden.

Ich schätze mal da wurde im Vorfeld der Aktion Email-Accounts ge-bruteforced. Als genügend zusammen waren, wurden die Accounts zum Sammen von Mailadressen verwendet. Und im dritten Schritt dann zum Versand der Spam über authentifizierte SMTP Sessions mit den gefundenen Mail-Kennwörtern.